Puntos de control

Create a custom role

/ 50

Grant a role to a user

/ 50

Crea un rol en Google Cloud IAM

IMPORTANTE:

IMPORTANTE: Asegúrate de completar este lab práctico únicamente en una computadora de escritorio o laptop.

Asegúrate de completar este lab práctico únicamente en una computadora de escritorio o laptop. Se permiten solo 5 intentos por lab.

Se permiten solo 5 intentos por lab. A modo de recordatorio, es habitual no responder de forma correcta a todas las preguntas en el primer intento o incluso tener que volver a realizar una tarea; esto forma parte del proceso de aprendizaje.

A modo de recordatorio, es habitual no responder de forma correcta a todas las preguntas en el primer intento o incluso tener que volver a realizar una tarea; esto forma parte del proceso de aprendizaje. Una vez comenzado el lab, no se puede detener el cronómetro. Después de 1 hora y 30 minutos, el lab terminará y tendrás que volver a empezar.

Una vez comenzado el lab, no se puede detener el cronómetro. Después de 1 hora y 30 minutos, el lab terminará y tendrás que volver a empezar. Para obtener más información, consulta la lectura Sugerencias técnicas para el lab.

Para obtener más información, consulta la lectura Sugerencias técnicas para el lab.

Descripción general de la actividad

IAM, o Identity and Access Management, es una colección de procesos y tecnologías que ayudan a las organizaciones a administrar las identidades digitales en sus entornos. Con la IAM, el control de acceso se administra definiendo la identidad de los usuarios y sus roles en relación con los recursos disponibles. Los permisos de acceso a los recursos no se otorgan directamente a los usuarios individuales. En cambio, se asignan roles a los usuarios que, luego, se otorgan a las principales autenticadas. Aunque el término "miembros" se usaba en el pasado, ahora IAM hace referencia a estas personas como principales, aunque algunas APIs siguen usando la terminología anterior. Existen tres tipos de roles de IAM en Google Cloud:

-

Roles básicos: Son los roles que siempre estuvieron disponibles en la consola de Google Cloud. Estos roles son propietario, editor y visualizador.

-

Roles predefinidos: Son aquellos que brindan un control de acceso más detallado que los roles básicos. Por ejemplo, el rol predefinido de publicador de Pub/Sub (roles/pubsub.publisher) proporciona acceso solo para publicar mensajes en un tema de Pub/Sub.

-

Roles personalizados: Son los que creas para adaptar los permisos a las necesidades de tu organización cuando los roles predefinidos no las satisfacen.

En este lab, aprenderás a crear y administrar roles personalizados de Identity and Access Management (IAM).

Situación

Como parte de su plan de migración, Cymbal Bank está implementando de manera incremental sus flujos de trabajo en la nube. Una de estas implementaciones incluye una base de datos que almacena información sensible de facturación de los clientes. Antes de que pueda implementarse esta base de datos, debe pasar por una auditoría externa exhaustiva. Los auditores deben acceder a la base de datos para completar la auditoría. Se les deben otorgar los permisos adecuados que necesitan para completar su trabajo. Camila, tu líder de equipo, te asignó la tarea de usar IAM para implementar el control de acceso en esta base de datos para el grupo de auditoría.

IAM es un componente fundamental de la seguridad en la nube y será esencial en tu tarea. Los miembros del equipo de auditoría necesitarán roles designados con acceso restringido, exclusivamente para ver y enumerar el contenido de la base de datos. Tu tarea, como lo indicó tu líder de equipo, consiste en configurar con precisión el acceso de los usuarios para que se ajuste a estos requisitos estrictos.

Sigue estos pasos para completar la tarea: primero, crea un rol y asigna los permisos necesarios. A continuación, asignarás a un usuario el rol nuevo que creaste. Por último, verificarás que se haya otorgado el rol que creaste.

Configuración

Antes de hacer clic en Comenzar lab

Lee estas instrucciones. Los labs son cronometrados y no se pueden pausar. El cronómetro, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

En este lab práctico, puedes realizar las actividades por tu cuenta en un entorno de nube real, en lugar de una simulación o un entorno de demostración. Para ello, se te proporcionan credenciales temporales nuevas que usarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar (se recomienda el navegador Chrome)

- Tiempo para completar el lab: Recuerda que, una vez que comienzas un lab, no puedes pausarlo.

Cómo iniciar tu lab y acceder a la consola de Google Cloud

-

Haz clic en el botón Comenzar lab. A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

- Tiempo restante

- El botón Abrir la consola de Google

- Las credenciales temporales que debes usar para el lab

- Otra información para completar el lab, si es necesaria

Nota: Si debes pagar por el lab, se abrirá una ventana emergente para que selecciones tu forma de pago. -

Haz clic en Abrir la consola de Google (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito) si ejecutas el navegador Chrome. La página Acceder del lab se abre en una nueva pestaña del navegador.

Sugerencia: Puedes organizar las pestañas de manera independiente (una ventana al lado de la otra) para alternar fácilmente entre ellas.

Nota: Si aparece el diálogo Elige una cuenta, haz clic en Usar otra cuenta. -

Si es necesario, copia el nombre de usuario 1 de Google Cloud a continuación, y pégalo en el diálogo Acceder. Haz clic en Siguiente.

También puedes encontrar el nombre de usuario 1 de Google Cloud en el panel Detalles del lab.

- Copia la contraseña de Google Cloud a continuación y pégala en el diálogo Te damos la bienvenida. Haz clic en Siguiente.

También puedes encontrar la contraseña de Google Cloud en el panel Detalles del lab.

- Haz clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para las pruebas gratuitas.

Después de un momento, se abrirá la consola de Cloud en esta pestaña.

Tarea 1: Crea un rol personalizado

Aplicar el principio de privilegio mínimo es esencial en IAM. Garantiza que a los usuarios solo se les otorguen los permisos que necesitan para realizar sus tareas. Los roles personalizados proporcionan una manera de adaptar los permisos a las necesidades de la organización, lo que garantiza que los usuarios no tengan permisos amplios y excesivos.

En esta tarea, crearás un rol personalizado para el equipo de auditoría de Cymbal. Luego, le otorgarás al rol personalizado acceso restringido para que vea el contenido de la base de datos.

-

En el Menú de navegación (

) de la consola de Google Cloud, haz clic en IAM y administración > Roles. Se abrirá la página Roles.

-

En la barra Explorador, que se encuentra cerca de la parte superior de la página Roles, haz clic en + Crear rol.

-

En el diálogo Crear rol, especifica los siguientes parámetros de configuración y deja los demás con su configuración predeterminada.

| Propiedad | Valor (escríbelo o selecciónalo) |

|---|---|

| Título | Revisor del equipo de auditoría |

| Descripción | Rol personalizado, que le permite al equipo de auditoría realizar sus actividades de revisión. Este rol otorga acceso de solo lectura a los recursos de la base de datos de Firebase. |

| ID | CustomRole |

| Etapa de lanzamiento del rol | Disponibilidad general |

A cada rol personalizado se le puede asignar una etapa de lanzamiento del rol que refleje las diferentes fases de desarrollo, prueba e implementación del rol. Estas etapas ayudan a los usuarios a entender el estado actual del rol y su idoneidad para varios casos de uso.

Existen varias etapas de lanzamiento en Google Cloud. Las tres etapas principales que debes conocer son las siguientes:

Alfa: Los roles en la etapa alfa suelen ser experimentales y pueden sufrir cambios significativos. No se recomiendan para entornos de producción. Los usuarios pueden enviar comentarios sobre los roles alfa para influir en su desarrollo.

Beta: Los roles en la etapa beta están más desarrollados que los roles alfa, pero aún podrían recibir actualizaciones y mejoras según los comentarios de los usuarios. Se los considera adecuados para determinadas situaciones ajenas a la producción, pero es posible que no sean totalmente estables.

Disponibilidad general (DG): Los roles que alcanzaron la disponibilidad general atravesaron etapas exhaustivas de desarrollo, prueba y refinamiento. Se los considera estables, confiables y adecuados para un uso más general en los entornos de producción. Los roles en DG se revisaron ampliamente y están diseñados para brindar un comportamiento coherente y confiable.

-

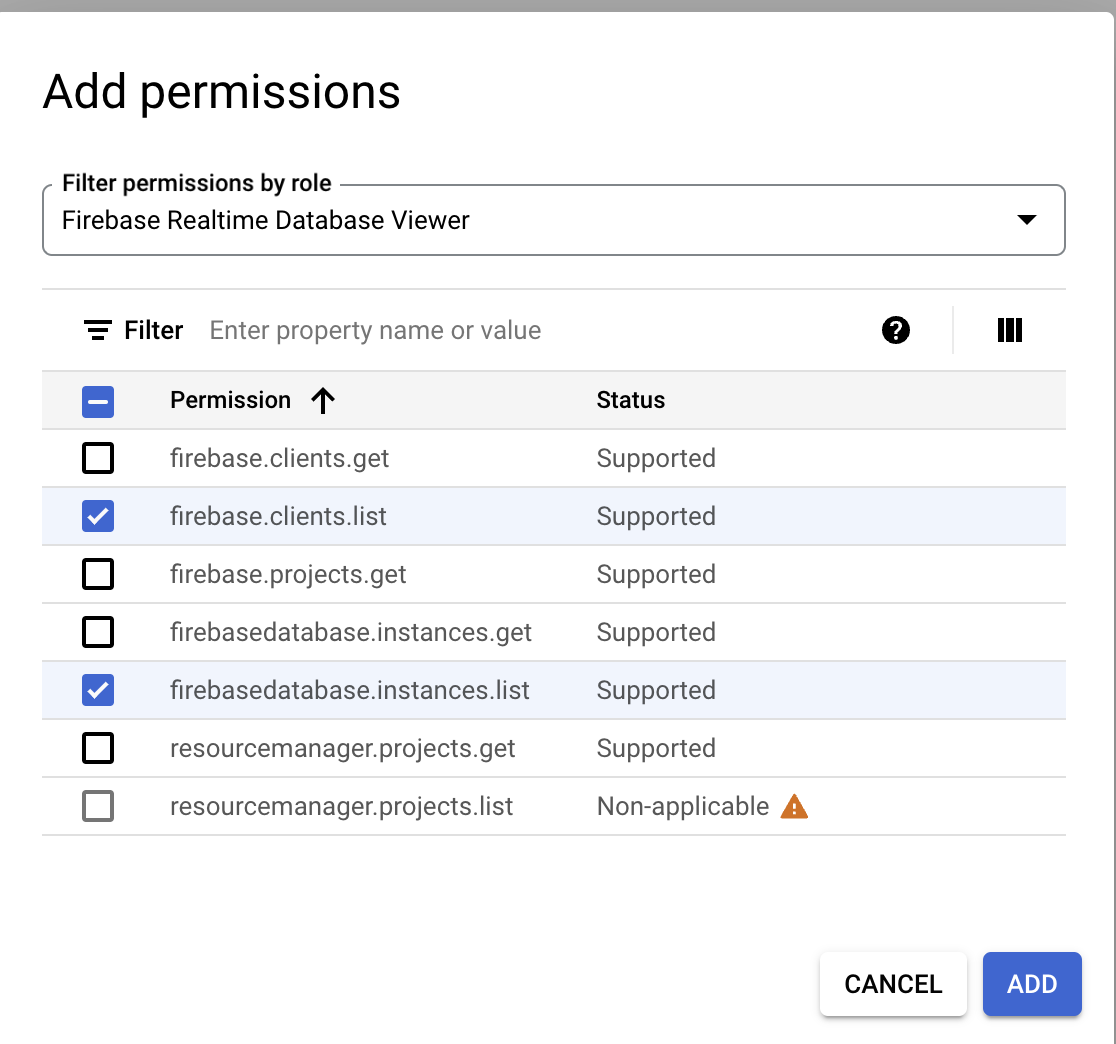

Haz clic en + Agregar permisos. Se abrirá el cuadro de diálogo Agregar permisos.

-

En el campo Filtrar permisos por rol, escribe Firebase Realtime.

-

En el campo con los menús desplegables de resultados, selecciona la casilla de verificación Visualizador de Firebase Realtime Database.

-

Haz clic en Aceptar.

-

En Filtro, selecciona las casillas de verificación firebase.clients.list y firebasedatabase.instances.list para agregar estos permisos al rol personalizado.

-

Haz clic en Agregar.

-

En el cuadro de diálogo Crear rol, haz clic en Crear.

El nuevo rol debería crearse y agregarse a los roles existentes en el proyecto.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Tarea 2: Asigna un rol a un usuario

En esta tarea, asignarás el rol personalizado que creaste en la tarea 1 a un usuario existente.

-

En el Menú de navegación (

) de la consola de Google Cloud, haz clic en IAM y administración > IAM. Se abrirá la página IAM.

-

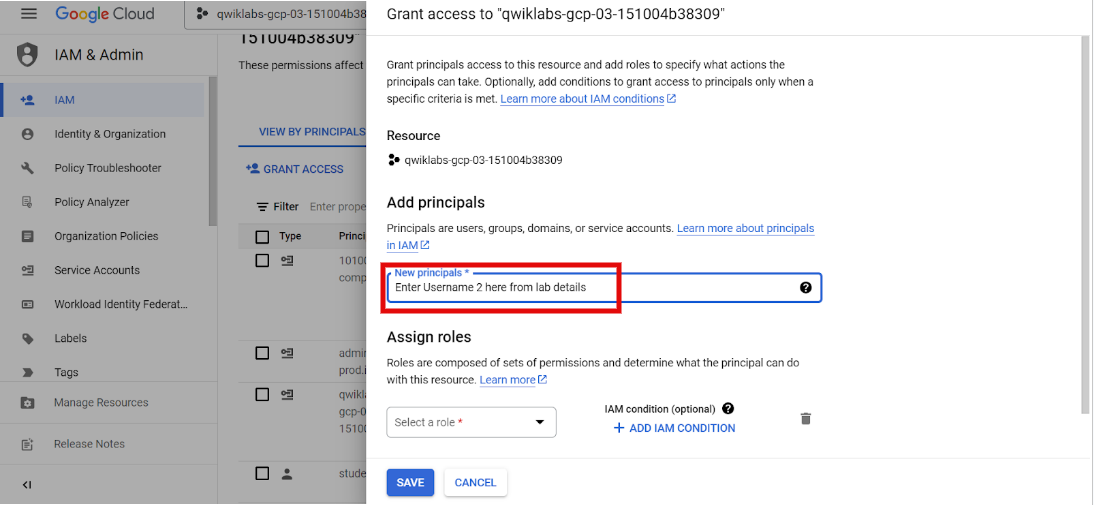

En la pestaña Ver por principales, haz clic en Otorgar acceso. Se abrirá la ventana de diálogo Otorgar acceso.

El diálogo Otorgar acceso es un componente esencial del sistema de IAM en Google Cloud. Te permite definir y administrar con precisión estos permisos para los usuarios, los grupos y las cuentas de servicio.

- Copia el nombre de usuario 2 de Google Cloud (

) y pégalo en el campo Principales nuevas.

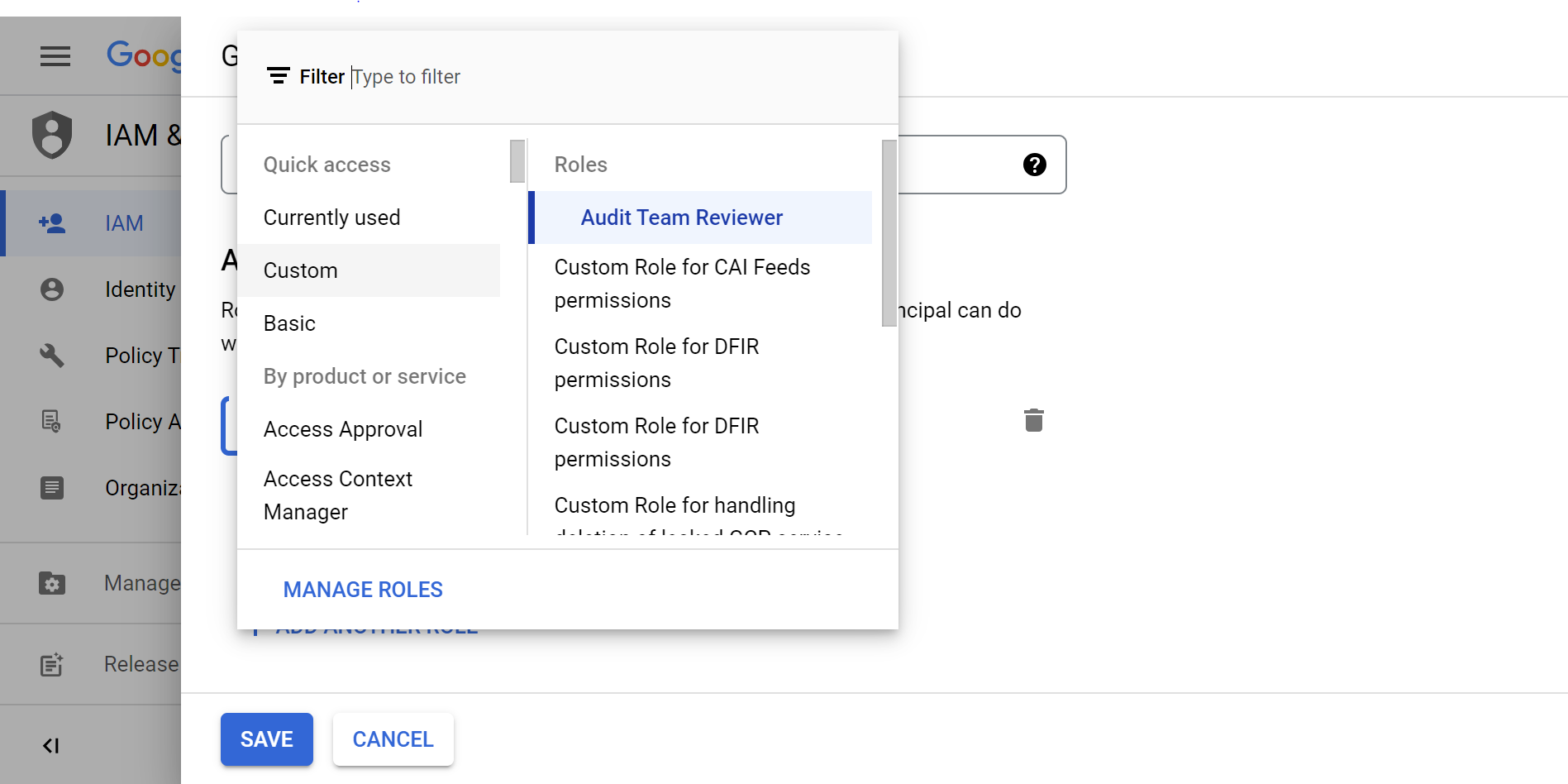

- Expande el menú desplegable Seleccionar un rol, selecciona Personalizado y, a continuación, selecciona Revisor del equipo de auditoría. Este es el rol que creaste en la tarea anterior.

- Haz clic en Guardar.

El rol personalizado ahora debería asignarse al usuario.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Tarea 3: Verifica el rol

Hasta ahora, creaste un rol personalizado con los permisos adecuados y lo asignaste al usuario. Ahora revisarás tu trabajo para verificar que se le haya otorgado al usuario el rol que creaste. Asegurarte de que estableciste correctamente los parámetros de configuración es una parte integral de tu flujo de trabajo como analista de seguridad en la nube.

En esta tarea, usarás el Analizador de políticas de Google Cloud para crear una consulta que verificará los roles otorgados al usuario.

-

En el Menú de navegación (

) de la consola de Google Cloud, haz clic en IAM y administración > Analizador de políticas. Se abrirá la página Analizador de políticas.

-

En la sección Analiza las políticas, en el mosaico Consulta personalizada, haz clic en Crear consulta personalizada. Puede aparecer una ventana emergente en la parte superior izquierda del menú de Google Cloud (

) con el texto “Haz clic en el menú en cualquier momento si quieres encontrar soluciones para tu negocio”. Selecciona Entendido y avanza al siguiente paso.

-

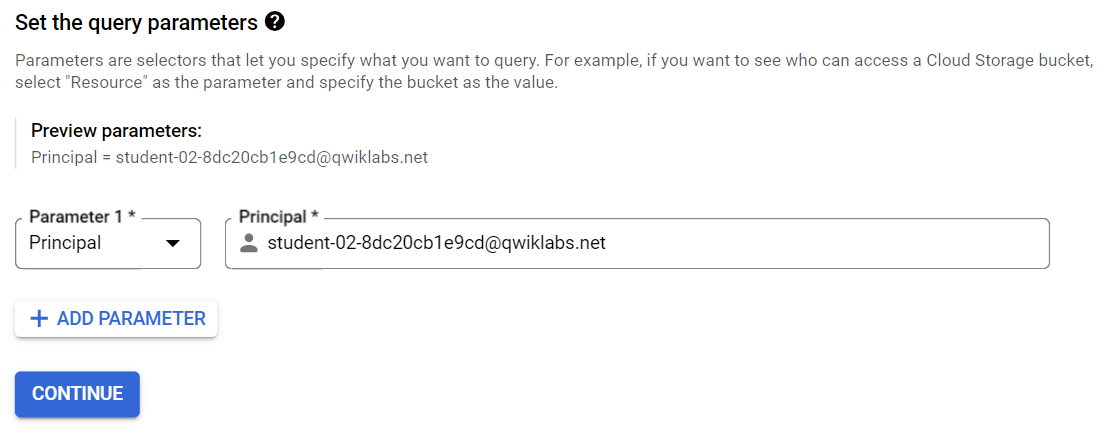

En la sección Configura los parámetros de consulta, expande el menú desplegable Parámetro 1 y selecciona Principal.

-

Copia el nombre de usuario 2 de Google Cloud:

y pégalo en el campo Principal.

-

Haz clic en Continuar.

-

En la sección Establecer opciones avanzadas para los resultados de las consultas, selecciona la casilla de verificación Enumerar los recursos dentro de los recursos que coinciden con tu consulta.

-

Haz clic en Analizar y, a continuación, selecciona Ejecutar consulta en el menú desplegable.

Los resultados deberían mostrar el rol otorgado al usuario. Usa los resultados para responder las siguientes preguntas.

Conclusión

¡Muy bien! Usaste correctamente IAM para crear un rol personalizado, otorgar acceso a un usuario para ese rol y verificar los permisos en Google Cloud. Ahora el equipo de auditoría de Cymbal Bank puede comenzar a trabajar en la auditoría de su base de datos con el rol personalizado que creaste.

IAM define quién tiene acceso a qué recursos según su rol. Es fundamental para administrar identidades digitales en el entorno de una organización y será esencial en tu trabajo como analista de seguridad en la nube.

Con los servicios de IAM, estás en buen camino para administrar de manera eficaz el acceso y los permisos a los recursos de almacenamiento.

Finaliza el lab

Antes de que finalices el lab, asegúrate de estar conforme con la forma en que completaste todas las tareas. Cuando estés conforme, haz clic en Finalizar Lab y luego haz clic en Enviar.

Finalizar el lab te quitará el acceso al entorno del lab y no podrás volver a acceder al trabajo que completaste.

Copyright 2024 Google LLC. Todos los derechos reservados. Google y el logotipo de Google son marcas de Google LLC. El resto de los nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que están asociados.